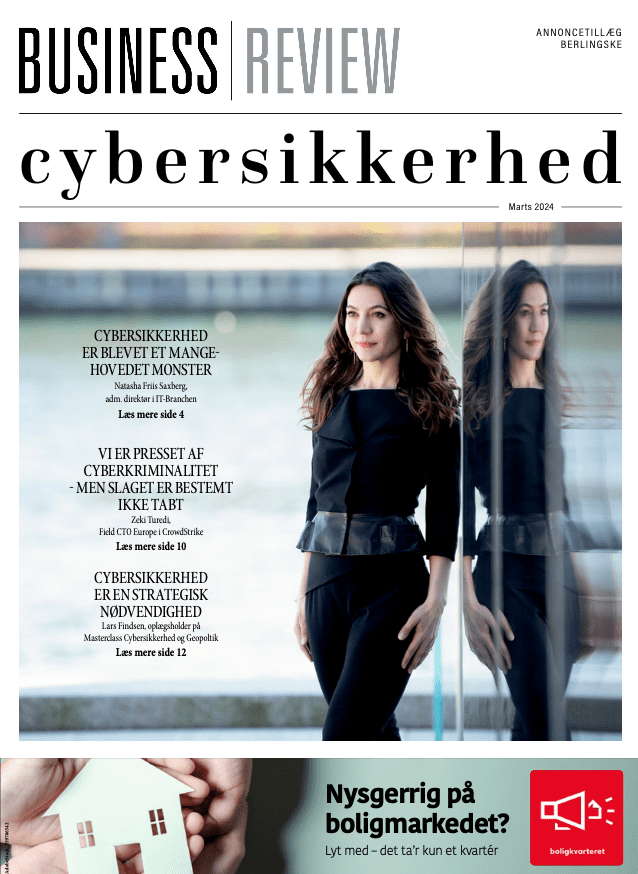

Hvis vi skal gøre os håb om at bekæmpe de cyberkriminelle, så er vi nødt til at forstå, hvordan hackerne agerer og hvordan de hele tiden raffinerer deres teknikker. Det er filosofien hos VIPRE Security, der rådgiver og leverer løsninger i relation til cybersikkerhed.

Torben Clemmensen, der er presales engineer hos VIPRE Security, er efterhånden blevet berømt for sine optrædender ved webinarer og andre sammenhænge som a.k.a. Boris the Hacker, hvor han endda kan finde på at sige nogle sætninger på russisk.

”Det er selvfølgelig karrikeret, men jeg gør det for at fortælle publikum, at ovre på den forkerte side, hos the bad guys, sidder der en masse folk med evner som mig, med samme indsigt i cybersikkerhed, og de er i rivende udvikling. De specialiserer sig, de dygtiggør sig, de arbejder sammen i kriminelle karteller på kryds og tværs, de innoverer og skaber en hel kriminel underverden med fangearme ude i det normale samfund. Det er skræmmende, men vi er er nødt til at vide, hvad vi er oppe imod,” siger Torben Clemmensen.

Hvem er hackeren – og hvordan arbejder han

Ifølge Torben Clemmensen ser hackerne sig som forretningsfolk, der sælger deres tjenesteydelser og indgår alliancer med andre kriminelle. De arbejder sammen på kryds og tværs i hemmelige netværk, men de anser ikke nødvendigvis sig selv for at være kriminelle. De har skruet en struktureret forretning sammen som i sin absurde parallelverden kan minde om den normale forretningsverden: Der er prislister, hvor man via the dark web kan bestille angreb på en given virksomhed. Der er protokoller for forretningsgange, betalingsbetingelser, betalingsmidler, der ganske vist foregår dubiøst via sporløse bitcoins, og der er endda kundeservice, hvor det angrebne offer kan henvende sig, for at blive vejledt i betaling og procedure for at få leveret stjålen data tilbage. De cyberkriminelle har egen IT-infrastruktur med webservices med videre. Hele denne strukturering og organisering giver cyberkriminelle et skær af normalitet, som vi kender det fra andre former for organiseret kriminalitet. Og så har de tiden med sig.

”I modsætning til et fysisk indbrud kan hackeren være forbavsende tålmodig. Hackeren er ikke bange for at blive opdaget lige med det første. Når det digitale indbrud er sket, tager hackeren sig god tid til at snuse rundt i ofrets systemer, bl.a. for at forstå, hvordan data bliver udvekslet internt i organisationen. Først når de mest vitale data er støvsuget, slår hackeren til. Jeg har set eksempler på indbrud, der er stået på i så lang tid som to år,” siger Torben Clemmensen.

Medarbejderens husstand og private liv kan være en indgang til virksomheden

Hackerne leder generelt efter sårbarheder og mulige indgange til den virksomhed, de forsøger at angribe. Her er medarbejdernes hjemmearbejdspladser en oplagt indgang. Medarbejderen sidder typisk på en VPN-opkobling hjemmefra, men samme medarbejder deler som oftest netværk med andre i husstanden, og her kan navnlig børnene være et blødt angrebspunkt.

”En simpel Facebook-søgning kan f.eks. vise, hvilke spilgrupper barnet er medlem af, og herigennem kan der tages kontakt for at lokke barnet til at downloade inficeret materiale. Når først man er inde i boligen, så er netværket som regel helt ubeskyttet, og medarbejderen er på samme netværk, medmindre der er taget forholdsregler om adskilte netværk,” siger Torben Clemmensen.

Boris og konsorter er også vilde med det faktum, at den digitale maskinpark vokser, og at Internet of Things gør, at flere og flere enheder bliver koblet til nettet, så de kan køre remote eller blive fjernaflæst.

Flere digitale enheder øger kompleksiteten

”Den voksende samling af digitale enheder øger kompleksiteten, også om de sikkerhedsapplikationer, der gerne skulle omgive de enkelte enheder. Eksempelvis er tv, i takt med at vi indfører flere og flere store skærme i vores møderum til afvikling af digitale møder, blevet et stadig mere oplagt mål for hackere. Sikkerheden i forhold til disse tv er ofte for ringe,” påpeger Torben Clemmensen.

På hardwaresiden frembyder gammelt IT-udstyr også problemer. Det kan f.eks. være gamle kasseapparater, som bliver koblet på nye netværk uden fornøden sikkerhed. Det er udstyr, der ikke fra starten har været tænkt som en del af et større netværk. Endelig har GDRP-forordningen paradoksalt nok åbenbaret sig som en gave for hackerne. Intentionerne med GDPR er at beskytte individers data, men i nogle tilfælde fungerer virksomhedens nedfældede GDPR-politikker og –protokoller som en vejviser for hackerne, fordi disse dokumenter fortæller præcis hvor og hvordan de personfølsomme data bliver opbevaret i virksomheden.

Hvad kan virksomhederne stille op?

Svaret på de mange udfordringer er bedre sikkerhed, men det er ikke nok at investere i software og hardware. Det vender vi tilbage til om et øjeblik. På softwaresiden handler det om forskellige typer sikring – Endpoint, Sandbox, Phishing Protection, Gateway og SSL decrypt og på hardwaresiden står den på Firewall og Gateways. Et første vigtigt skridt er dels at minimere antallet af benyttede browsere, dels at få browser-aktiviteten skubbet ud i skyen sådan at den lokale pc’er er bedre beskyttet. Hvis et angreb rammer skyen, da rammer det højst sandsynlig kun skyen.

Et andet skridt er at se nærmere på sikkerheden om mobile devices, som ifølge Torben Clemmensen har det med at blive overset. Også medarbejderens private mobiltelefon skal tænkes med i firmaets cybersikkerhed, og det skal faktisk også hele medarbejderens husstand – af de grunde vi har været inde på i den første del af artiklen. Et tredje skridt, som lyder kedeligt på det medmenneskelige plan, men som ikke desto mindre er nødvendigt, er princippet zero trust. Som udgangspunkt må man aldrig stole på det indhold, man modtager. Det vil sige at alle downloads skal scannes før download. Det gælder også mails fra kolleger.

”Jeg oplever, at nogle virksomheder har undtagelser fra reglen om scanning hvis det er mails fra eget domæne. Den går ikke, da det netop er her, det kan gå galt,” påpeger Torben Clemmensen.

Som vi var inde på før, så stiger den digitale maskinpark i virksomhederne i disse år og det kan være med til at skubbe på en udvikling med mange- og forskelligartede sikkerhedsprodukter. Det kan give en falsk tryghed.

”Mange forskelligartede sikkerhedsprodukter risikerer at udligne hinanden. Det er hellere ikke sådan, at eksempelvis tre gange flere sandboxes øger sikkerheden tre gange. Slet ikke. Jeg vil hellere bruge tid på at finde de få, men rigtige og dækkende sikkerhedsløsninger, end en hel masse knopskudsløsninger,” siger Torben Clemmensen.

Og så er der det vigtige spørgsmål om den menneskelige faktor.

”I sidste ende er ingen systemer og sikkerhedsforanstaltninger bedre end det menneske, der af vanvare kommer til at eksekvere det ondartede malware eller ransomware. Derfor er Security Awareness Training af medarbejderne af meget stor betydning,” understreger Torben Clemmensen.

Nej, hackeren er ikke (kun) fra Rusland

Ifølge internationale opgørelser fra Akamai, rapporteret af bl.a. Bloomberg, kommer hovedparten af hackerangrebene rent faktisk ikke fra Rusland. Fordelt på største oprindelseslande ser det sådan ud: Kina (41 pct.), USA (10 pct.), Tyrkiet (5 pct.), Rusland og Taiwan (begge ca. 4 pct.).

Når vi alligevel hovedsagelig hører mest om Rusland skyldes det, at det især er herfra, at de spektakulære angrebsforsøg på kritisk infrastruktur og vitale samfundsinteresser menes at stamme, og målet for denne type angreb er primært USA og sekundært UK. Samtidig er Rusland under kritik for svag anti-cyberlovgivning og ringe myndighedshåndhævelse. I Europa er det mere private virksomheder og i mindre grad statslige interesser, hackerne går efter. Her er formålet altså penge. I Europa skønnes det, at der udføres et angrebsforsøg mindst én gang i minuttet.

Webinar

Vipre afholder en række webinarer, f.eks. kan man tilmelde dig webinaret ”Zero Trust Dilemma”. Er det blevet til mere end blot et ”Buzz Word” eller ved alle, hvad det er? Her vil Vipre kigge nærmere på det dilemma, Zero Trust har skabt. Kradse lidt mere i overfladen og sætte nogle ord på, hvor Zero Trust tankegangen vil være med til at styrke IT sikkerheden.

Tilmelding: https://marketing.eu.vipre.com/webinar-zerotrust

På Linkedin siden ”VIPRE Security Group Danmark” kan man løbende holde sig opdateret på trusselslandskabet – https://marketing.eu.vipre.com/LinkedIn